یك شركت ارائه كننده خدمات اینترنت در انگلیس اقدام به بررسی كامپیوترهای شخصی مشتركان خود نمود كه مشخص شد، بیش از ۸۰ درصد مشتركان این شركت مورد حمله هكرها قرار گرفتهاند. هكرها برای ورود به كامپیوتر این افراد از سه نرم افزار جاسوسی جدید استفاده كرده بودند. حتی كاربرانی كه از نرم افزارهای ضد ویروسی متنوع در كامپیوتر خود استفاده میكنند نمیتوانند با این هكرها مقابله كنند.

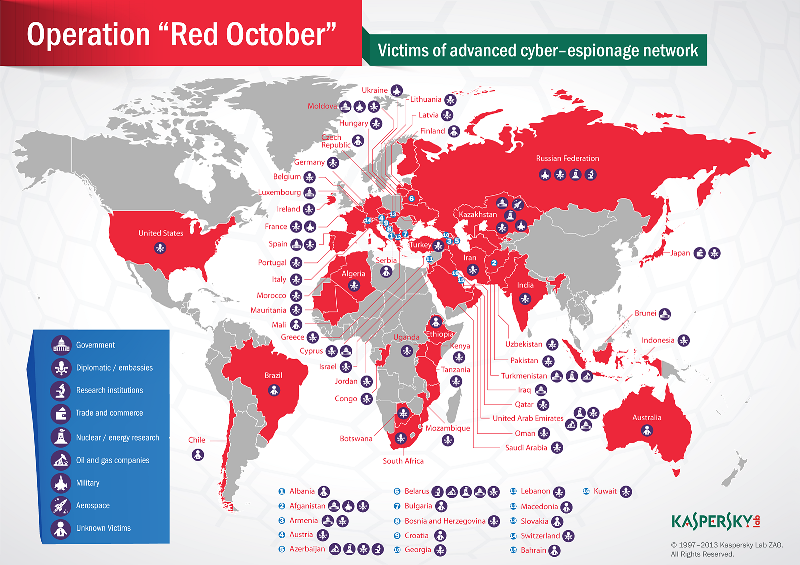

آخرين و بزرگترين حمله سايبري که تاکنون رخ داده، ويروس "اکتبر سرخ" بوده که سيستمهاي صدها سازمان دولتي و ديپلماتيک در جهان به ويژه در روسيه از آسياي مياني را مورد حمله خود قرار داده است."اکتبر سرخ"، نام موجی از حملههای سایبری است که برای جاسوسی و جمع آوری اطلاعات انجام شده و به مدت پنج سال ادامه داشته است و هنوز هم به احتمال قوی با یکی از پیچیدهترین فناوریهای الکترونیکی مشغول ارسال اطلاعات به کامپیوترهای مبدا است. در این حمله بدافزارها که مجموعهای از ویروسها و کرمهای اینترنتی هستند، به کامپیوترهای موسسات دیپلماتیک، نهادهای تحقیقاتی و نظامی، تاسیسات هستهای و بانکها حمله ميکنند.

به گفته کارشناسان "کسپرسکی"، این بدافزار جاسوسی که آن را اکتبر سرخ نام نهادهاند، ساختار بسیار پیچیدهای داشته، تا اندازهای که میتوان آن را با بدافزار "فلیم" مقايسه كرد که در ماه ژوئن ۲۰۱۲ کشف شد. بدافزار فلیم در آن زمان از سوی کارشناسان امنیت رایانه به عنوان پیچیدهترین تهدید دیجیتالی لقب گرفت که تا کنون کشف شده است.

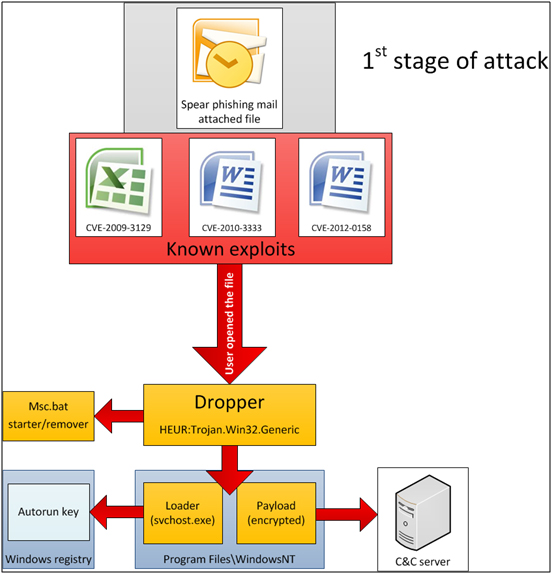

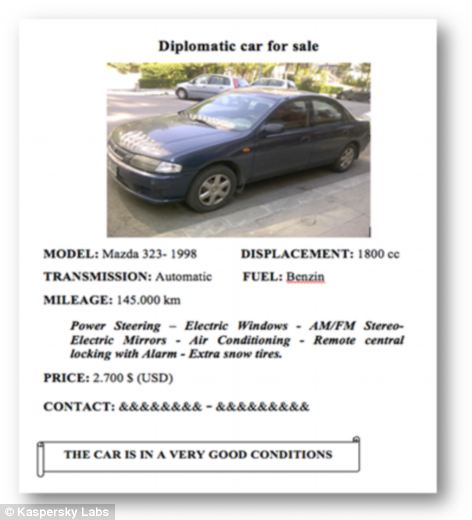

در عملیات "روکرا"( اکتبر سرخ) هکرها برای آلوده کردن سیستمها از روش بسیار ابتدایی استفاده کردهاند. به گزارش کسپرسکی آنها ایمیلهایی حاوی فایلهای آلوده اکسل یا Word ارسال کردهاند که محتوایشان میتوانسته برای قربانیان جالب توجه باشد. محتوای یکی از این ایمیلها برای نمونه آگهی فروش یک خودروی دست دوم بوده که به یک دیپلمات تعلق داشته است.

.

.

"حملات سايبري" چيست؟

"جنگ اطلاعاتی" با انقلاب اطلاعات ظهور پیدا کرد. این انقلاب به دلیل دامنه وسیع و تاثیرات گسترده آن میتواند سبک نوینی از جنگ را ارائه بدهد. "مارتین لیبیکی"، از محققان برجسته موسسه مطالعات استراتژیک در دانشگاه دفاع ملی، در کتاب «جنگ اطلاعاتی چیست؟» مینویسد «تلاش برای درک مفهوم جنگ اطلاعاتی مانند این است که چند نفر نابینا بخواهند با لمس کردن بخشهای مختلف یک فیل بگویند که این موجود چیست. جنگ اطلاعاتی نیز شامل بخشهای مختلف و متعددی میشود.

"مگان برنز" در سال ۱۹۹۹ با نگرشی کلی تعریف زیر را ارئه میدهد «جنگ اطلاعاتی طبقه یا مجموعهای از تکنیکها شامل جمع آوری، انتقال، حفاظت، ممانعت از دسترسی، ایجاد اغتشاش و افت کیفیت در اطلاعات است که از طریق آن یکی از طرفین درگیر بر دشمنان خود به مزیتی چشمگیر دست یافته و آن را حفظ میکند.به گفته "آرون سود" نایب رئیس مرکز بین المللی سایبری در دانشگاه "جورج میسون" اگر یک هواپیما را ببینید میدانید که به نیروی هوایی کشوری تعلق دارد، اما اگر به شما حمله سایبری شود حتی نمیتوانید بفهمید از کجا به شما حمله شده است.

حملات سایبری دامنه متنوعی دارند، از شوخیهای معمولی گرفته تا کرمهای مخرب رایانهای که به واسطه حافظههای قابل حمل جا به جا شده و امنیت کلی کشوری را به خطر میاندازند. از آنجایی که امروزه تمامی زندگی ما به تکنولوژی، رایانهها و اینترنت گره خورده است اطمینان از ایمن بودن این ابزارها بسیار حیاتی است.

در چند سال اخير تعداد حملات سايبري به سازمانهاي دولتي، و بويژه هستهاي بسيار گسترده شده است. مهمترين حملاتي که در چند سال اخير صورت گرفت، ويروس شعله "فليم"، ويروس "استاکسنت" و "اکتبر سرخ" بوده است که به تازگي رخ داد.

کاربران عادي چگونه قرباني حملات سايبري ميشوند؟

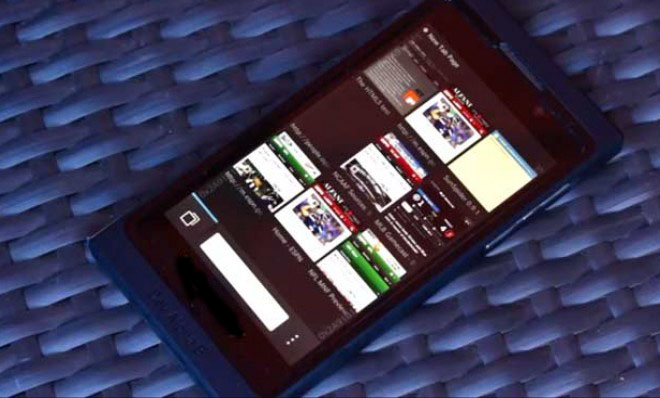

تلفنهاي همراه، قرباني اکتبر سرخ

به گزارش وبسايت Heavy، اين بدافزار بسياري از تلفنهاي همراه کاربران عادي را نيز تحت تاثير قرار داده است. تلفنهاي "آيفون"، "ويندوز موبايل" و "نوکيا" بيشترين قربانيان اکتبر سرخ بودهاند. نوع حمله اکتبر سرخ به اين صورت است که اگر شخص، تلفن همراه خود را به رايانه شخصي متصل کند، اطلاعاتي مانند، تاريخ تماسها، دفتر تلفن، تاريخ جستجوي تلفن و غيره همگي کپي ميشوند. حتي اگر از طريق تلفن همراه، ايميل زده شود، همزمان با ورود به ايميل، اکتبر سرخ، طعمه خود را قرباني ميکند.

استاكسنت اطلاعات رايانههاي عادي را هم ميدزد

ویروس رایانهای استاکسنت تنها محیط صنعتی را تهدید نمیکند، بلکه این ویروس نقاط ضعفی را در کامپیوترهای آلوده ایجاد میکند که امکان دسترسی به اطلاعات رایانه کاربران را از راه دور فراهم میسازد.کرم جاسوسی استاکسنت، به رغم اینکه محیطهای صنعتی را مورد حمله قرار میدهد، کاربرانی که در منزل از رایانه استفاده میکنند و یا شرکتهای دولتی و خصوصی را نیز در معرض تهدید قرار ميدهد.معمولا مهاجمین، اجازه دسترسی به راههای نفودی که در رایانهها باز کردهاند را به دیگران نمیدهند و با سرورهای میانی و روشهای کد شده سعی میکنند. اما آنچه که در این ویروس تعجب آور است این است که راههای نفوذ در دسترس است و هر فردی که کوچکترین اطلاعاتی از هک و جاسوسی الکترونیک داشته باشد میتواند از کامپیوتر آلوده سوء استفاده کند.

فليم، رايانهها را به آتش ميکشد

"Flame" (شعله آتش)، نام برگرفته از محتویات رمزگشایی شده فایلهای اصلی بدافزار است. این "بدافزار" در واقع پلتفرمی است که قابلیت دریافت و نصب ابزارهای گوناگون برای فعالیتهای مختلف را داراست. شماری از قابلیتهای مهم این بدافزار شامل انتشار از طریق حافظههای فلش، انتشار در سطح شبکه، پویش شبکه و جمع آوری و ثبت اطلاعات منابع شبکه و رمزعبور سیستمهای مختلف، پویش دیسک کامپیوتر آلوده و جستجو برای فایلهایی با پسوندها و محتوای مشخص، تهیه تصویر از فعالیتهای خاص کاربر سیستم آلوده با ذخیره سازی تصاویر نمایش داده شده بر روی مانیتور کاربر و ذخیرهسازی صوت دریافتی از طریق میکروفن سیستم در صورت وجود است.

همچنین ارسال اطلاعات ذخیره شده به سرورهای کنترل خارج از کشور، دارا بودن بیش از 10 دامنه مورد استفاده به عنوان سرور C&C، برقراری ارتباط امن با سرورهای C&C از طریق پروتکلهای SSH و HTTPS ، شناسایی و از کار انداختن بیش از 100 نرم افزار آنتی ویروس، ضد بدافزار، فایروال و قابلیت آلوده سازی سیستمهای ویندوز XP، ویستا و ویندوز 7 و قابلیت آلوده سازی سیستمهای یک شبکه در مقیاس بالا از دیگر قابلیتهای این بدافزار به شمار میرود.

چگونه متوجه حمله سايبري شويم؟

كند شدن سرعت كامپیوتر، نمایان شدن تبلیغات متعدد روی صفحه، پدیدار شدن سایتهای ناخواسته و همچنین تغییر ناخواسته صفحه خانگي كامپیوتر از جمله نشانههای ورود هكرها به كامپیوتر كاربر است.

*برخی از برنامهها یا فایلها کار نمیکنند یا باز نمیشوند.

*برخی از فایلها بدون خواست و اجازه شما از سیستم پاک شدهاند.

*رمزهای عبور عوض شدهاند.

*برخی از اطلاعات کامپیوتر شما در شبکه (معمولا اینترنت) قرار داده شدهاند در حالیکه شما اجازه این کار را ندادهاید.

*برنامههایی را در سیستم خود میبینید که خودتان آنها را نصب نکردهاید.

*در حالی که مشغول به انجام کاری هستید کامپیوتر شما مدام سعی دارد به شبکه متصل شود.

*محتویات فایلها بدون خواست شما تغییر یافتهاند.

براي مقابله با حملات سايبري چه بايد کرد؟

در صورت مشاهده نشانههاي بالا اقدامات زير را انجام دهيد:

* بررسی کنید که آیا برنامه جدیدی (از قبیل برنامههای ضد ویروس یا ضد جاسوس) در سیستم نصب شده است یا نه. همچنین بررسی کنید که آیا برنامههایی هستند که درست باز نشده یا اجرا نشوند؟

*کامپیوتر خود را به کمک یک برنامه آنتی ویروس یا ضد جاسوسی که به آن اعتماد دارید اسکن کرده و پاکسازی کنید. این کار را تنها توسط برنامههای مطمئن انجام دهید.

کاربران ویندوز عادت دارند که یا به اسم مدیر سیستم وارد کامپیوتر میشوند و یا به کلمه عبوری که برای خود ایجاد کردهاند اختیارات مدیر سیستم را میدهند که این موضوع بسیار خطرناک است. به همین دلیل به کاربران توصیه میشود دو کلمه عبور برای سیستم خود ایجاد کنند که به یکی از آنها اختیارات سطح بالای دسترسی و مدیر سیستم را بدهند و به کلمه عبور دیگر این اختیار را ندهند

.

توصیهای برای زمان اتصال به اینترنت یا استفاده از فلش و کول دیسک

توصیه امنیتی این است که کاربران در حالت عادی بخصوص وقتی میخواهند به اینترنت وصل شوند و یا حافظه جانبی مثل فلش و کول دیسک و هارد اکسترنال به سیستم وصل کنند با حداقل سطح دسترسی لازم برای کار با کامپیوتر وارد سیستم شوند و زمانی که لازم است نرم افزاری نصب شود یا سطح دسترسی بالاتر در حد مدیر سیستم باشد با کلمه عبور با احتیاط بالاتر وارد سیستم شوند.

*توجه داشته باشید که پیشگیری بهتر از درمان است. بنابر این آنتی ویروس و نرم افزارهای امنیتی خود را همواره آپدیت کنید.

*از فایلهای مهم خود (مثل عکسهای خانوادگی، مستندات) در یک درایو رمزنگاری شده USB پشتیبان تهیه کرده و به خوبی از آنها نگهداری کنید.

* ايميلهايي که حاوي پيامهايي نظير "شما برنده يک جايزه بزرگ شديد"، ايميلهاي تبليغاتي، ايميلهايي که از شما کمک خواستهاند، ايميلهايي حاوي فايلهاي Attach شده ناآشنا هستند را به هيچ عنوان باز نکنيد. ويروس جاسوسي فوق پيشرفته اکتبر سرخ با يک ايميل ساده با محتواي فروش خودروي يك ديپلمات قربانيان خود را انتخاب ميکرد.

در صورت برطرف نکردن مشکلات امنیتی که هکر برای سیستم شما ایجاد کرده است، ممکن است کامپیوتر شما به شکل یک Zombie در آید. یعنی کامپیوتری که هکر کنترل آن را کاملا به دست گرفته، به کمک آن به سایر کامپیوترها یا شبکهها حمله کرده و فعالیتهای غیرقانونی خود را توسط سیستم شما انجام دهد.

.: Weblog Themes By Pichak :.